+48 669 STORIO (786746)

szczególną ochroną

Usługodawcy, którzy oferują nowe systemy tworzenia kopii zapasowych w Sieci, obiecują, że za niewielkie pieniądze są nam w stanie zaoferować dziecinnie proste zabezpieczenia naszych danych. Jednak jak wykazał test opublikowany w "c’t" 12/8, wielu oferentów nie troszczy się wystarczająco dobrze o zabezpieczenie ważnych informacji podczas transferu: redakcyjny dział security znalazł poważne luki w systemach zabezpieczeń czterech spośród sześciu przetestowanych ofert tworzenia kopii bezpieczeństwa w Sieci.

Usługodawcy, którzy oferują nowe systemy tworzenia kopii zapasowych w Sieci, obiecują, że za niewielkie pieniądze są nam w stanie zaoferować dziecinnie proste zabezpieczenia naszych danych. Jednak jak wykazał test opublikowany w "c’t" 12/8, wielu oferentów nie troszczy się wystarczająco dobrze o zabezpieczenie ważnych informacji podczas transferu: redakcyjny dział security znalazł poważne luki w systemach zabezpieczeń czterech spośród sześciu przetestowanych ofert tworzenia kopii bezpieczeństwa w Sieci.

Co prawda w przypadku wszystkich testowanych ofert dane przesyłane na serwer kopii bezpieczeństwa są szyfrowane za pomocą protokołu SSL. Jednak oprogramowanie lokalne mało skrupulatnie weryfikuje certyfikaty zabezpieczeń, co sprawia, że intruz z zewnątrz może przeniknąć do przesyłanych przez nas danych, używając ataku typu Man in the Middle (MITM). W ten sposób osoba nieuprawniona może zdobyć na przykład hasło dostępu, które z założenia powinno być pilnie strzeżone.

W przeprowadzonych przez "c’t" testach okazało się, że w przypadku dwóch ofert firmy NTT Europe Online, tj. Online Backup24 oraz Steady Backup, zewnętrzny intruz mógł zdobyć dostęp do wszystkich zabezpieczonych danych. Dzieje się tak, ponieważ w ustawieniach podstawowych hasło dostępu jest wykorzystywane także jako klucz do szyfrowania danych. Konsekwencje tej luki w kryptosystemie wykraczają daleko poza zasięg przeprowadzanych testów. Obie te usługi korzystają z oprogramowania do tworzenia kopii bezpieczeństwa chińskiej firmy Ahsay, z którego w samej tylko Europie korzysta ponad 1000 providerów.

Usługodawcy najwyraźniej ulegli czarowi własnych kampanii reklamowych, w których w kontekście bezpieczeństwa mówi się przede wszystkim o algorytmach i o długości klucza szyfrującego. Tymczasem niewiele jest wart proces kodowania danych, w którym nie przywiązuje się dostatecznej wagi do problemu certyfikatów. Takie pozorne szyfrowanie może być bardziej niebezpieczne od otwartego przesyłania danych, gdyż użytkownik ulega nieuzasadnionemu poczuciu bezpieczeństwa. O ile nie mamy pewności, kto odbiera nasze dane, to zawsze będziemy narażeni na utratę wrażliwych informacji. Jeżeli nasze informacje zamiast do właściwego adresata trafią w niepowołane ręce, wówczas nawet kodowanie za pomocą 256-bitowego klucza AES nie zwiększy naszego bezpieczeństwa. Ponieważ również intruz otrzyma ten klucz, nie będzie on miał problemów z odkodowaniem danych.

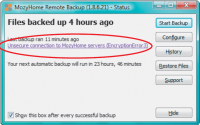

Tylko oprogramowanie firm Carbonite oraz Mozy zauważyło, że w celu wykonania ataku typu Man in the Middle (MITM) podsuwamy im sfabrykowany certyfikat i odmówiły nawiązania połączenia z fałszywym serwerem. Przy czym jedynie Mozy przekazał użytkownikowi odpowiednie informacje i faktycznie ostrzegł go przed potencjalną próbą ataku. Carbonite wysłał jedynie skromny komunikat o treści "z powodu prac konserwacyjnych serwer jest niedostępny".

Nawet jeżeli nie każdemu klientowi grozi przedstawiony tu scenariusz ataku, to i tak nie do przecenienia są problemy związane z bezpieczeństwem. Usługodawcy obiecują klientom poczucie bezpieczeństwa, a jednocześnie nawet elementarne zabezpieczenia połączeń stosują w sposób amatorski i niedbały. Wystarczy więc sięgnąć po bardzo proste środki, by obejść takie mechanizmy ochrony. Tworzenie kopii bezpieczeństwa to przede wszystkim kwestia zaufania – zasada ta odnosi się także, a może zwłaszcza do backupów tworzonych w Sieci. Usługodawcy, którzy działają w niedbały sposób w dalszej perspektywie stracą zaufanie klientów. Zdają sobie z tego sprawę firmy biorące udział w naszym teście. Dlatego też, zgodnie obiecano nam rozwiązanie problemów z zabezpieczeniami, o których poinformowaliśmy zainteresowanych providerów.