+48 669 STORIO (786746)

szczególną ochroną

Aplikacje oferowane w formie usługi SaaS (skrót od ang. Software-as-a-Service – oprogramowanie jako usługa) w ostatnim czasie stają się coraz bardziej popularne, a technologia przetwarzania informacji w chmurze znajduje zastosowanie u stale rosnącej ilości podmiotów na rynku.

1. Wstęp

Zanim zapoznamy się szczegółowo z systemami bezpieczeństwa dostępnymi w technologii cloud computingu oraz scenariuszami ich implementacji, przyjrzymy się krótko obrazowi rynku SaaS na świecie i w Polsce. Zobaczmy, w jaki sposób rozwija się ten rynek i dostępne w nim systemy, jakie trendy wyłaniają się na świecie i co już jest możliwe w Polsce. Powiemy również, jakie doświadczenia mają Dostawcy tego modelu usług i ilu Klientów korzysta już z tych technologii w Polsce.

1.1. Rynek SaaS na świecie i w Polsce

Zanim zapoznamy się szczegółowo z systemami bezpieczeństwa dostępnymi w technologii cloud computingu oraz scenariuszami ich implementacji, przyjrzymy się krótko obrazowi rynku SaaS na świecie i w Polsce. Zobaczmy, w jaki sposób rozwija się ten rynek i dostępne w nim systemy, jakie trendy wyłaniają się na świecie i co już jest możliwe w Polsce. Powiemy również, jakie doświadczenia mają Dostawcy tego modelu usług i ilu Klientów korzysta już z tych technologii w Polsce.

Od kilku lat wszyscy analitycy zajmujący się technologią cloud computing przepowiadają boom na rynku usług. Zjawisko wygląda trochę tak, jak nowa religia, szerząca coraz śmielej swoją wiarę i pozyskująca coraz większą rzeszę wyznawców. Konieczne jest - podobnie jak zaufaliśmy bankom, że nasze pieniądze są bezpieczne w ich sejfach - zaufanie dostawcom usługi SaaS, że nasze wrażliwe i cenne dane są bezpieczne w zewnętrznym profesjonalnym centrum przetwarzania danych. Pomimo tego, że istnieją bardzo precyzyjne mechanizmy sprawdzenia poziomu zabezpieczeń danego centrum, a poziom serwisu i dostępności naszych danych może bardzo dokładnie określać umowa SLA, to ciągle mentalnie obawiamy się wysyłania naszych danych firmowych poza obręb firmy. Nie zdajemy sobie sprawy, że często to właśnie w firmie te dane są słabiej zabezpieczone - można je łatwiej wynieść czy uszkodzić.

Rynek usług SaaS wygląda bardzo obiecująco. Według szacunków analityków Gartnera do końca 2010r. jego wartość sięgnęła 9,2 mld dolarów i była o 15,7%. większa niż w 2009r. W 2011r. wartość ta ma wynieść już 10,7 mld dolarów, co oznacza wzrost o kolejne 16,2%.

Źródło: www.gartner.com

Z kolei IDC poinformowało, że w 2009 r. rynek SaaS na całym świecie warty był 13,1 mld dolarów, a przychody w roku 2010 osiągnęły wartość 40,5 mld dolarów. Szacunkowa wartość przemysłu SaaS wynosiła w 2010r. ok. 10% całego rynku oprogramowania. Eksperci IDC prognozują również, że do 2012 r. już około 85% nowego oprogramowania będzie dostarczane „w chmurze”.

Źródło: www.idc.com

Analiza przygotowana przez polską firmę DiS pokazuje, że ofertę zgodną z modelem przetwarzania w chmurze posiada w Polsce ok. 100 producentów oprogramowania. Z tej analizy wynika również, że podobna ilość firm działa jako usługodawcy, którzy taką technologię korzystania z systemów informatycznych proponują swoim klientom.

Źródło: www.computerworld.pl

W Polsce nadal brakuje rzetelnej wiedzy o tym, jaka jest rzeczywista wielkość rynku dla omawianego modelu usług. Nie ma dokładnych statystyk ile wyniosła wartość sprzedaży rozwiązań do chwili obecnej i jaki jest prognozowany wzrost rynku w kolejnych latach. Inwestorzy planując nowe przedsięwzięcia i projekty opierają się głównie o analizy rynku światowego, przede wszystkim amerykańskiego, gdzie zakładany wzrost popytu na usługi SaaS jest bardzo duży. W Polsce proces wprowadzania usług w modelu SaaS został mocno przyśpieszony dwa lata temu dzięki uruchomieniu licznych projektów w programie unijnym Innowacyjna Gospodarka - Działanie 8.1. Wiele firm zaczęło wtedy własną implementację rozwiązań SaaS, m.in. backupu (czyli wykonywania kopii bezpieczeństwa danych) online. Aktualnie wszyscy znani światowi dostawcy rozwiązań infrastruktury IT (m.in. EMC, HP, IBM, Oracle) organizują liczne konferencje oraz akcje promocyjne dotyczące właśnie tej technologii. Wiadomo również, że kilka dużych polskich firm inwestuje obecnie na terenie Polski w nowoczesne centra przetwarzania danych, które umożliwią im w przyszłości sprzedaż usług w modelu cloud computing.

1.2. Rynek systemów bezpieczeństwa przetwarzanych w chmurze

Często skrót SaaS bywa również rozszyfrowywany jako Security-as-a-Service, czyli bezpieczeństwo dostarczane jako usługa. Model ten może być wykorzystywany zarówno do dostarczania w formie online aplikacji, jak również zabezpieczeń sieci IT czy krytycznych danych, a usługa rozliczana jest poprzez comiesięczne opłaty.

Raport IDC z grudnia 2010r. przewiduje, że rynek systemów bezpieczeństwa oferowanych w chmurze, będzie rósł w następnych pięciu latach w takim samym tempie, jak rośnie rynek usług SaaS. Czynnikiem, który najbardziej będzie wpływał na wzrost rynku tego typu usług będzie konieczność wprowadzenia przez firmy oszczędności w wydatkach inwestycyjnych (zakup nowych systemów) oraz oszczędności związanych z kosztami operacyjnymi, czyli utrzymaniem systemów bezpieczeństwa (zarządzanie, administracja).

Źródło: www.idc.com

Z innych badań wynika, że najczęściej wykorzystywaną usługą bezpieczeństwa udostępnianą w chmurze jest system antyspamowy (84% firm korzystających z usług przetwarzania w chmurze), zaś na drugim miejscu znajdują się systemy antywirusowe - korzysta z nich 42 % firm, używających technologii cloud computingu. Inne popularne usługi to: firewalle (sieciowe zapory ogniowe), systemy zapobiegania włamaniom (IPS/IDS) oraz zapobieganie atakom DDos. Wiele z tych zabezpieczeń jest wręcz fantastycznie dopasowanych do funkcjonowania „w chmurze”, a używanie ich w tym właśnie modelu powoduje, że niepożądany ruch na łączu nie dociera do firmy i tym samym poprawia przepustowość łącza.

Na rynku można również spotkać wielu dostawców bezpieczeństwa (np. ISS, SecureWorks, VeriSign) w postaci outsourcingu nazywanego w skrócie MSSP (za ang. Managed Security Services Providers). Dostarczają oni kombinację gotowych produktów i własnych usług (np. audytu, zarządzania) w postaci gotowej usługi bezpieczeństwa zaimplementowanej we własnej chmurze.

1.3. Techniczne możliwości implementowania systemów bezpieczeństwa w chmurze

Pierwsze systemy, które zostały wprowadzone jako usługa SaaS (z ang. Software as a Service), to liczne systemy biznesowe (m.in. FK, ERP, CRM, CMS, SCM), używane na co dzień przez każde przedsiębiorstwo. Niekwestionowanym liderem rozwiązań służących do zarządzania relacjami z Klientami (CRM) jest firma SalesForce, której oprogramowanie używane jest również przez wielu Klientów w Polsce. Po tym prawie naturalnym procesie przeniesienia systemów biznesowych (aplikacji) do chmury i udostępnieniu ich jako usługi SaaS, przyszedł czas na systemy związane z fizycznie używaną infrastrukturą IT. Dlatego, jako kolejny istotny i kluczowy dla każdej firmy aspekt, pojawiły się rozwiązania związane z szeroko rozumianym bezpieczeństwem (danych, dostępu, itp.). Poniżej znajdują się trzy scenariusze implementacji „chmury”:

Kolejność, w jakiej zostały wymienione scenariusze, może być równocześnie kolejnymi etapami przejścia firmy ostatecznie do „chmury”.

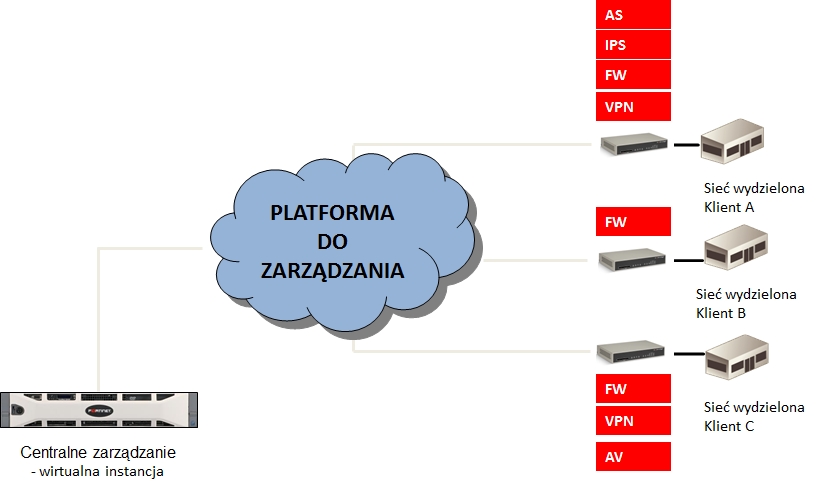

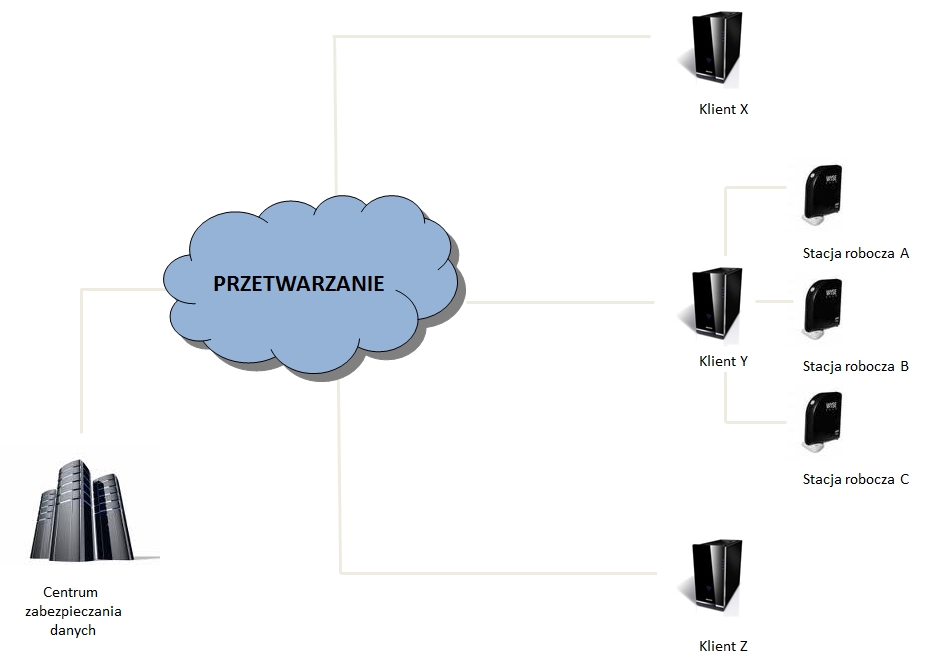

Rys. 1. Poglądowy schemat implementacji w scenariuszu I.

Scenariusz I ogranicza się do tego, że w chmurze odbywa się wyłącznie zarządzanie systemami, które fizycznie nadal pozostają w firmie. W ten sposób może odbywać się administracja urządzeniami sieciowymi, platformą serwerową oraz końcówkami (stacjami roboczymi) użytkowników, czyli praktycznie każdym elementem systemu informatycznego.

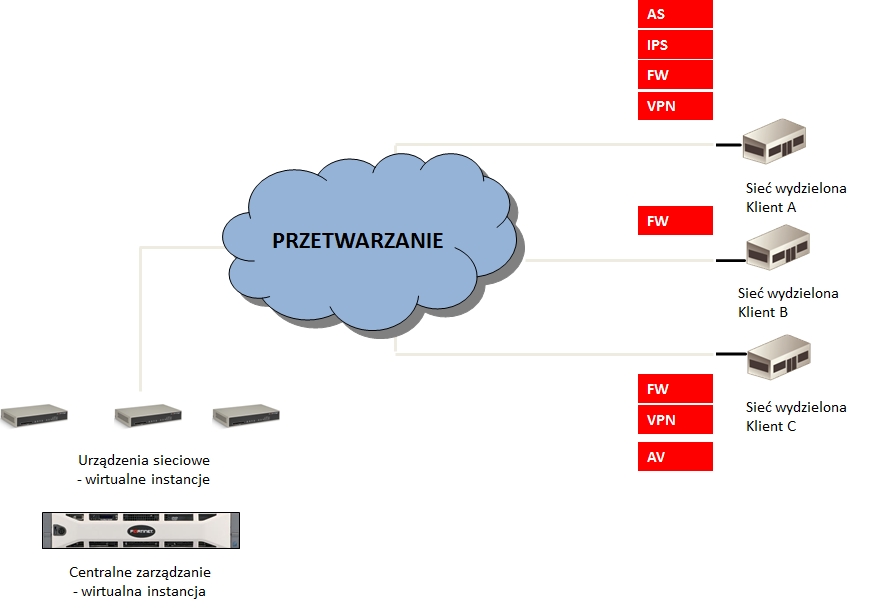

Rys. 2. Poglądowy schemat implementacji w scenariuszu II.

Scenariusz II zakłada, że niektóre urządzenia (np. sieciowe) są przenoszone do „chmury”, gdzie w postaci instancji wirtualnej maszyny odgrywają tę samą rolę, którą odgrywały wcześniej w firmie. Oznacza to również, że wtedy cały ruch sieciowy, który musi m.in. podlegać inspekcji pod kątem zagrożeń z Internetu, będzie także odbywał się w „chmurze”. Dlatego firma w tym scenariuszu musi dysponować odpowiednio wydajnym łączem do Internetu, tak żeby cały ruch mógł zostać obsłużony w sposób niezauważalny dla użytkowników systemu pozostający w firmie.

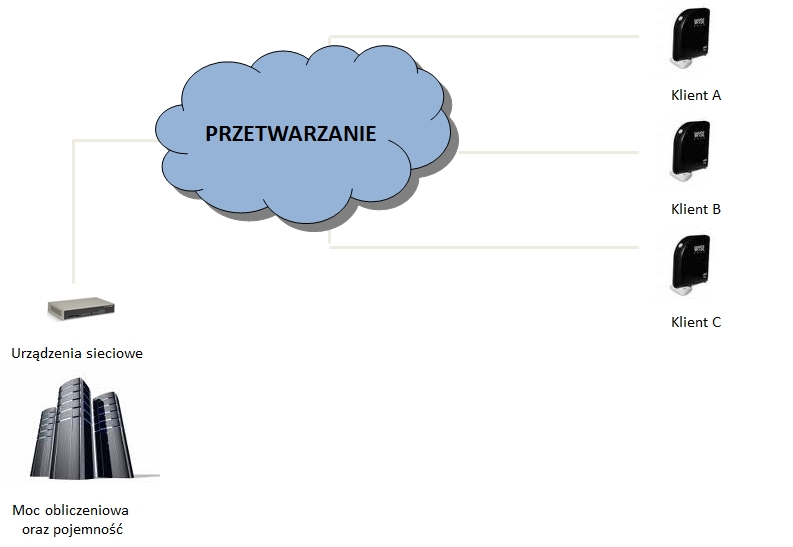

Rys. 3. Poglądowy schemat implementacji w scenariuszu III.

Scenariusz III to scenariusz najbardziej odważny, gdzie od dostawcy dzierżawimy moc obliczeniową oraz pojemność i na tych zasobach działają nasze aplikacje biznesowe i narzędzia IT. Nasi użytkownicy w firmie otrzymują tylko wersję terminalową wszystkich niezbędnych aplikacji i narzędzi. W tym scenariuszu w firmie nie posiadamy praktycznie żadnej rozbudowanej infrastruktury IT poza niezbędną siecią komputerową.

Wybór scenariusza wynika głównie z potrzeb oraz posiadanego środowiska informatycznego (np. wydajności łączy).

1.4. Współczesne zagrożenia i rodzaje ryzyka w korzystaniu z systemów informatycznych

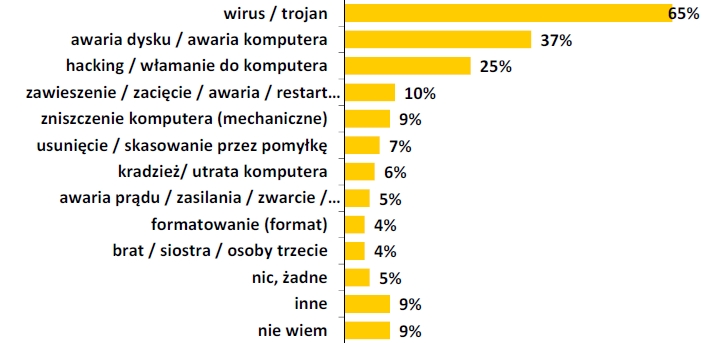

Organizatorzy akcji Bezpieczniej w Sieci w swoim raporcie przedstawiają wyniki przeprowadzonej przez TNS OPOB badań, których tematem były między innymi powody utraty danych przez internautów w Polsce. Ok. 50% ankietowanych przyznało się, że w ten lub inny sposób ich pliki uległy skasowaniu. Pokazują również, że odsetek osób przygotowanych na taki incydent (osób tworzących regularnie kopie zapasowe) jest niesamowicie niski, bo wynosi on zaledwie 4%. We wspomnianym raporcie uwzględnione były również czynniki, które doprowadziły do utraty danych w badanej grupie. Najpopularniejszym powodem okazało się zainfekowanie komputera przez wirus bądź inne szkodliwe oprogramowanie. Zaraz za nim uplasowała się awaria dysku lub komputera. Najrzadziej spotykanym zdarzeniem było zaś umyślne usunięcie plików przez członków rodziny (!) czy inne osoby trzecie. Wykres przedstawiający pełne informacje przedstawiony jest poniżej:

Rys. 4. Najczęstsze przyczyny utraty danych w Polsce.

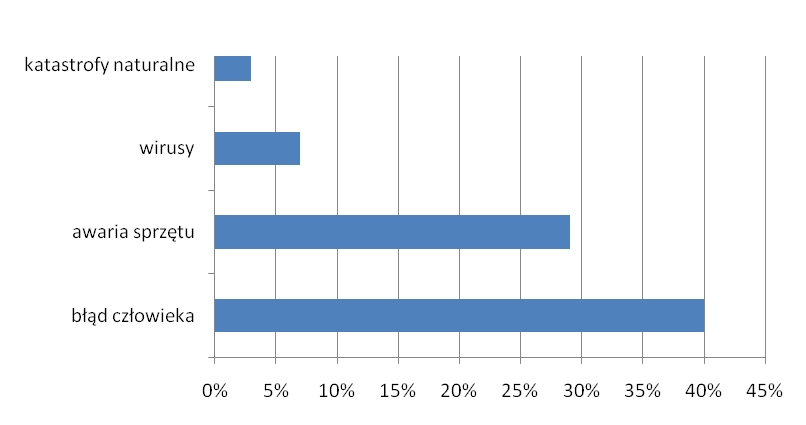

Inne ujęcie przyczyn utraty danych przedstawia raport z globalnej ankiety dotyczącej badania przyczyn utraty danych, która została przeprowadzona w II kwartale 2010 roku. W badaniu udział wzięło 2 000 respondentów z 17-stu krajów z Europy (w tym z Polski), Azji i Ameryki Północnej. Wśród badanych znaleźli się użytkownicy prywatni oraz przedstawiciele biznesu, instytucji publicznych (w tym rządowych) oraz partnerzy i resellerzy rynku IT. Niemal połowa ankietowanych przyznała, że to błąd człowieka był przyczyną utraty przez nich danych w ostatnich miesiącach. Kolejną najczęściej wymienianą przyczyną utraty informacji cyfrowych była awaria sprzętu – 29%. Na działanie wirusów jako przyczynę utraty danych wskazało mniej niż 7% respondentów. A 3% wskazało jako przyczynę utraty danych katastrofy naturalne.

Rys. 5. Przyczyny utraty danych na rynku unijnym.

Instytut unijny Eurostat w badaniach podsumowujących rok 2010 informuje, że 6% wszystkich firm w Europie padło ofiarą kradzieży poufnych danych firmowych (poprzez działanie hackera, szkodliwe oprogramowanie oraz kradzież dysków bądź laptopów), a 12% wszystkich firm w Europie doznało szkód finansowych na skutek utraty danych (głównym powodem była awaria sprzętu).

Patrząc ogólnie na bezpieczeństwo możemy je podzielić na trzy kategorie:

Finalnie zawsze pragniemy ochronić nasze dane. Niedopatrzenie i zaniedbania w dwóch pierwszych kategoriach mogą stwarzać zagrożenia, które doprowadzą do utraty istotnych danych, a te są przecież obecnie wartościowymi aktywami każdej firmy. Dlatego drogę do pełnego bezpieczeństwa należy rozpocząć od stworzenia mechanizmu odtworzenia danych, jeśli te znikną, zostaną usunięte lub uszkodzone na skutek różnych możliwych działań.

2. Systemy bezpieczeństwa udostępniane w technologii przetwarzania w chmurze

Zanim zapoznamy się szczegółowo z systemami bezpieczeństwa dostępnymi w technologii cloud computingu oraz scenariuszami ich implementacji, przyjrzymy się krótko obrazowi rynku SaaS na świecie i w Polsce. Zobaczmy, w jaki sposób rozwija się ten rynek i dostępne w nim systemy, jakie trendy wyłaniają się na świecie i co już jest możliwe w Polsce. Powiemy również, jakie doświadczenia mają Dostawcy tego modelu usług i ilu Klientów korzysta już z tych technologii w Polsce.

2.1. Ochrona danych przed ich utratą i możliwość ich odzyskania

Jako jedno z podstawowych zagrożeń zostało wymienione wcześniej ryzyko utraty danych bez możliwości ich odzyskania. Podstawową formą ochrony przed takim zagrożeniem jest wykonywanie kopii zapasowej. W tradycyjnym modelu nośnikiem, na którym zabezpiecza się dane może być płyta CD/DVD, zewnętrzny dysk lub taśma magnetyczna. W modelu cloud computing możemy w pełni wykorzystać zalety technologii przetwarzania w chmurze, w której posiadamy profesjonalne centrum danych. W takim centrum dane mogą zostać zabezpieczone przed utratą na poziomie, które nie są dostępne dla większości polskich przedsiębiorstw.

Rys. 6. Poglądowy schemat działania backupu online.

Ważnym aspektem, obok odpowiedniego poziomu zabezpieczeń w zdalnym centrum przechowywania danych , o który musi zadbać dostawca takiej usługi, jest szyfrowanie danych na maszynie (serwer, stacja robocza) jeszcze przed ich wysłaniem poprzez publiczną sieć Internet, a potem wysłanie ich szyfrowanym kanałem SSL. Niewielki program (usługa) uruchomiony w tle dba o to, żeby każdego dnia w sposób automatyczny i bezpieczny dane z maszyny użytkownika trafiły do zdalnego centrum zabezpieczania danych. Jedynym warunkiem korzystania z takiej usługi jest stały dostęp do Internetu o odpowiedniej przepustowości.

2.2. Bezpieczeństwo dostępu do danych – ochrona sieci

Jak już wcześniej wspomniano możliwe jest stworzenie systemu bezpieczeństwa dostępu do danych w chmurze, który będzie kontrolował styk naszej wewnętrznej sieci z Internetem. Takie rozwiązanie musi sobie doskonale radzić ze wszystkimi zagrożeniami, które mogą próbować przedostać się do firmy ze świata zewnętrznego.

Najlepszym pomysłem, jak walczyć ze współczesnymi zagrożeniami, jest idea urządzenia o nazwie UTM (z ang. Unified Threads Management). Aby móc mówić o urządzeniu, że jest ono klasy UTM musi ono posiadać poniższe podstawowe funkcje ochrony:

Obecnie nowoczesne UTM’y posiadają często dodatkowe funkcjonalności takie jak:

Urządzenie UTM może świetnie chronić sieć firmową przed największymi zagrożeniami, których codziennie można doświadczyć w użytkowaniu korporacyjnej sieci. Takie urządzenia zostaną przedstawione w proponowanych poniżej scenariuszach rozwiązań.

Scenariusze ochrony sieci.

Scenariusz I – prezentowany we wstępie (Rys. 1) – jest pierwszą propozycją korzystania z chmury, ale tylko dla ruchu związanego z zarządzaniem samym systemem bezpieczeństwa na styku sieci firmowej i Internetu. Możemy posiadać kilka urządzeń UTM umieszczonych przykładowo w różnych lokalizacjach (np. oddziały firmy). Zarządzanie odbywa się przez portal, na których wystawione są wszystkie niezbędne funkcje potrzebne do codziennego zarządzania systemem. Zarządzanie odbywa się z poziomu przeglądarki po zalogowaniu do portalu. Zadaniem portalu jest kontaktowanie się poprzez API z wirtualną instancją oprogramowania odpowiedzialnego za centralne zarządzanie systemem bezpieczeństwa – może to być zewnętrzny dostawca (operator). Zmiany wykonywane w portalu trafiają natychmiast do poszczególnych urządzeń. Firma nie musi ponosić kosztów zakupu, instalacji i utrzymania drogiego oprogramowania do zarządzania ochroną sieci i raportowania anomalii w jej zachowaniu.

Scenariusz II ze wstępu (Rys. 2) opisuje sytuację, gdy nie ma żadnych urządzeń UTM w firmie. Cały ruch firmowy zostaje przekierowany do chmury do wirtualnej instancji maszyny pełniącej rolę wydajnego urządzenia UTM. Cały ruch podlega inspekcji pod kątem podstawowych zagrożeń, w chmurze u naszego dostawcy, który zapewnia całą infrastrukturę i przetwarzanie ruchu sieciowego Ciekawą sprawą jest to, że w przypadku takiej topologii systemu można zyskać na szybkości odpowiedzi systemu, co do prezentowania treści, zwłaszcza stron WWW – dzieje się tak głównie dzięki mechanizmowi cache’owania stron wcześniej czytanych przez innych użytkowników, ale również przez optymalizację ruchu WAN. Zarządzanie całością systemu może się odbywać na takiej samej zasadzie, jak w opisywanym wcześniej scenariuszu nr I.

2.3. Bezpieczeństwo – co jeszcze jest możliwe

Oczywiście pomysł z wirtualnym urządzeniem UTM umieszczonym w chmurze może dotyczyć każdego z systemów bezpieczeństwa z osobna (antywirus, antyspam, etc.). Znani dostawcy systemów antywirusowych (np. F-Secure, Symantec) proponują również przetwarzanie w chmurze. Odbywa się ono na podobnej zasadzie, jak opisywany wcześniej schemat. Całe skupienie takiego systemu polega wyłącznie na sprawdzaniu ruchu wchodzącego i wychodzącego z firmy pod kątem przesyłanych wirusów. Jeszcze inni dostawcy (np. ZScaler) skupiają się wyłącznie na filtrowaniu treści pod kątem oglądanych treści, żeby spełnić firmowe wymagania, co do możliwości oglądanych serwisów i portali. Możliwe jest również szyfrowanie dysków dokonywane w chmurze. W zasadzie wszędzie tam, gdzie możemy przetwarzanie przerzucić na zewnętrznego dostawcę (w chmurę) istnieje na pewno możliwość implementacji przetwarzania zewnętrznego bez potrzeby angażowania własnej infrastruktury i funduszy i czasu.

3. Podsumowanie

3.1. Dostępne platformy do świadczenia usług bezpieczeństwa w Polsce

Niektórzy dostawcy usług w modelu SaaS oferują platformę integrującą kilka usług w jednym miejscu. Na polskim rynku istnieją platformy pozwalające na zdalne zarządzanie środowiskiem IT Klientów poprzez zdalny dostęp i zapewnienie dla ich systemów ciągłości biznesowej dzięki najnowocześniejszym technologiom dostępnym w modelu cloud computing. Umożliwiają kontrolę poprawności wykonywania najważniejszych procesów w środowisku informatycznym oraz pozwalają na wczesne reagowanie i przeciwdziałanie skutkom różnorakich awarii i zagrożeń. Tego typu rozwiązania dają możliwość zautomatyzowania podstawowych jak i zaawansowanych czynności związanych z bezpieczeństwem systemów IT, oraz dbają o automatyczną aktualizację krytycznych aplikacji.

3.2. Korzyści z technologii przetwarzania w chmurze

Rozpatrywany w niniejszym artykule model świadczenia usług i udostępniania systemów posiada liczne korzyści, które powodują, że jest bardzo ciekawą alternatywą zwłaszcza dla mniejszych firm (rynek MSP), które nie mogą sobie pozwolić na duże roczne budżety IT. W miejsce kupowania tradycyjnych – często bardzo kosztownych systemów – można wybrać systemy udostępniane jako SaaS. Dostawca rozwiązania zapewnia w swoim centrum przetwarzania danych (w chmurze) odpowiedni zestaw funkcji oraz wysoki poziom bezpieczeństwa. Rozliczanie opiera się wtedy o miesięczny abonament płacony dokładnie za usługę, którą można bardzo precyzyjnie skonfigurować i dobrać do potrzeb i środowiska IT, z jakim mamy do czynienia w naszej firmie w rzeczywistości.

Korzyści wykorzystywanego modelu można podzielić na trzy kategorie:

Poniższa tabela pokazuje szczegółowo korzyści w każdej z wymienionych kategorii:

Tabela nr 1. Korzyści z technologii przetwarzania w chmurze.

| Korzyści ekonomiczne | Korzyści technologiczne | Korzyści organizacyjne |

|

|

|

Patrząc na wszystkie wymienione powyżej korzyści można stanowczo stwierdzić, że model przetwarzania w chmurze oraz obecnie dostępne na rynku rozwiązania bezpieczeństwa stanowią realną alternatywę przy wyborze systemu do ochrony istotnych danych w przedsiębiorstwie przed różnymi współczesnymi zagrożeniami i ryzykami. Na pewno warto go rozważyć dokonując analizy, a potem walidacji rozwiązania dla firmy. Najczęściej istnieje również możliwość testów bez ponoszenia jakichkolwiek kosztów takiego pilota. Dostępne dane o rynku pokazują, że ten model nie tylko jest coraz częściej pozytywnie oceniany przez Klientów, ale również coraz częściej wybierany, głównie przez wgląd na aspekty ekonomiczne.