+48 669 STORIO (786746)

szczególną ochroną

W naszej ofercie znajduje się usługa audytu infrastruktury sieciowej, na który składa się: analiza konfiguracji urządzeń, analiza topografii sieci, audyt oraz dokumentacja sieci, a także testy pentracyjne. Poszczególne elementy usługi postanowiliśmy przybliżyć w tym artykule.

I. Analiza konfiguracji urządzeń sieciowych

Analiza konfiguracji urządzenia sieciowego w oparciu o plik konfiguracyjny oraz zrzuty dynamicznych parametrów działania urządzenia (np. „show ip route”, "show tech-support"). W przypadku urządzeń z graficznym interfejsem analiza odbywać się po zalogowaniu zdalnym do urządzenia lub na miejscu.

Analizie poddawane są urządzenia w zakresie posiadanych kompetencji tj:

Celem analizy jest określenie poprawności konfiguracji, zgodności z dobrymi praktykami, identyfikacji zagrożeń i błędów oraz weryfikacja bezpieczeństwa urządzenia.

II. Analiza topologii sieci

Analiza topologii sieci, połączeń pomiędzy urządzeniami pod kątem odporności na awarie i optymalnego przepływu ruchu. Analiza odbywa się na podstawie dostarczonego rysunku lub innych materiałów obrazujących topologie sieci. W etapie tym zostanie przeanalizowana również sensowność użycia danego urządzenia i przedstawiona propozycja modernizacji sieci.

Celem analizy jest weryfikacja poprawności topologii sieci pod kątem dobrych praktyk, odporności na awarie i anomalie w sieci.

III. Audyt oraz dokumentacja sieci

Wywiad środowiskowy wykonywany zdalnie lub na miejscu u klienta połączony z audytem połączeń fizycznych oraz analizą działania poszczególnych urządzeń i podsieci. Zgromadzenie informacji o użytej adresacji IP, przepływu ruchu, dostępnych usługach wewnątrz sieci i od strony Internetu.

Efektem końcowym będzie zwięzła i prosta dokumentacja (kilka lub kilkanaście stron) z opisem działania sieci oraz szczegółowe rysunki przedstawiające topologie sieci oraz połączenia z dokładnością do numeracji portów.

Dzięki posiadanej dokumentacji można w szybki sposób reagować podczas awarii. Dokumentacja przydaje się również w przypadku zmiany personelu IT.

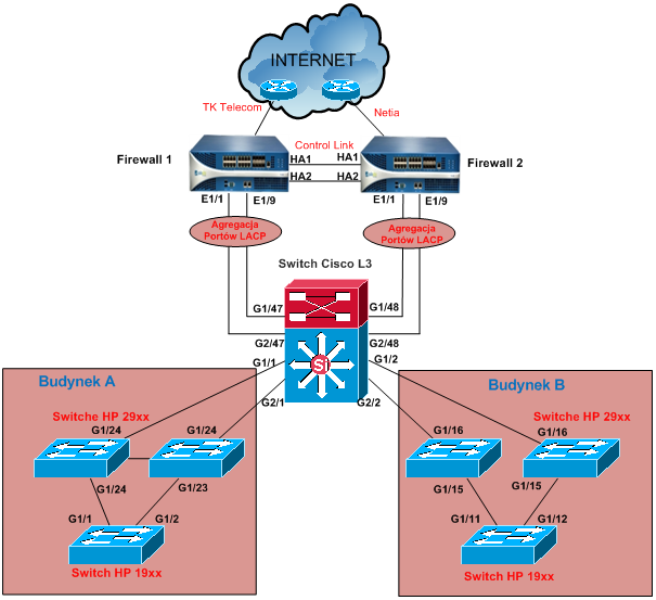

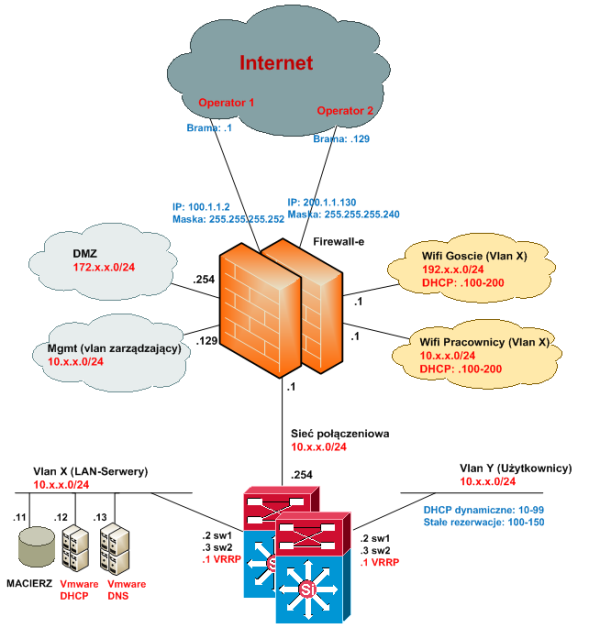

Poniżej przykładowe rysunki topologii sieci tworzone w ramach dokumentowania sieci.

IV. Testy penetracyjne wewnętrzne w LAN

Testy specjalistycznym oprogramowaniem, zawierającym zestaw narzędzi do testów penetracyjnych i skanowania sieci. Skanowanie wykrywa usługi oraz dostępne, niebezpieczne luki w systemach, które mogą być wykorzystywane do zawieszenia systemu lub nieuprawnionego zdobycia informacji (włamanie do systemu).

Efektem testów będzie wygenerowany raport z opisem wykrytych zagrożeń, skutków jakie powodują, stopnia niebezpieczeństwa oraz metodą wyeliminowania.

Poniżej przykładowy wynik skanowania luk w systemach w LAN wraz ze spisem luk.

V. Testy penetracyjne z Internetu

Zakres identyczny jak w przypadku testów wewnętrznych tylko testy wykonywane są od strony Internetu (badane są publiczne adresy IP usług lub urządzenia na styku z Internetem)

Informacje dotyczące inżyniera wykonującego audyt:

W celu uzyskania szczegółowej ofery handlowej zapraszamy do kontaktu telefonicznego lub mailowego.